InspectorでAmazon Linux 2の脆弱性診断に対応したのでやってみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、臼田です。

皆さん、Inspector使っていますか?

今回はInspectorがAmazon Linux 2のスキャンをサポートしたのでやってみたいと思います。

Amazon Inspector Now Supports Amazon Linux 2

Inspectorエージェントのインストール

今回はAmazon Linux 2 LTS Candidate AMI 2017.12.0 (HVM), SSD Volume TypeのAMIからインスタンスを作成します。なお、自動的にパッケージを更新されないようにユーザデータにrepo_upgrade: noneを設定します。SSMを利用するため、ロールにAmazonEC2RoleforSSMのAWSマネージドポリシーをあてます。

Amazon Linux 2はデフォルトでSSMエージェントがインストールされているため、InspectorエージェントはSSM経由でインストールします。

EC2 Systems Managerの画面からRun Commandを開きます。(AWS Systems Mamagerから行なってもUIの見た目が変わっていますが同じ感じで操作できるかと思います)

ドキュメントにAmazonInspector-ManageAWSAgentを選択します。

ターゲットを適当に選択します。直接インスタンスを指定してもいいですが、今回はInspector: trueタグを付けているのでそれを利用しました。

OperationはInstallを選択し、Runを押します。

完了したら、「出力の表示」から内容を確認します。

途中でError等が表示されていなければOKです。

Inspectorでスキャン

Inspectorの画面に移動し、まずは評価ターゲットを作成します。

名前を指定し、ターゲットとするタグを選択し、保存します。今回はInspector: trueを選択しました。

評価ターゲットを作成したら、▼を押して展開し、「Preview Target」を押します。

評価対象のインスタンスが表示され、HEALTHYと表示されていれば問題なくエージェントがインストールされ準備できていることが確認できます。

続いて評価テンプレートを作成します。

ターゲットに先ほど作成したものを選び、ルールパッケージを選びます。今回はCVEのスキャンを行います。

所要時間やSNSも適当に選択します。

「作成および実行」でスキャンを開始します。

結果の確認

しばらくするとスキャンが完了します。「分析完了」から結果を確認します。

結果の件数が表示されている部分を押します。

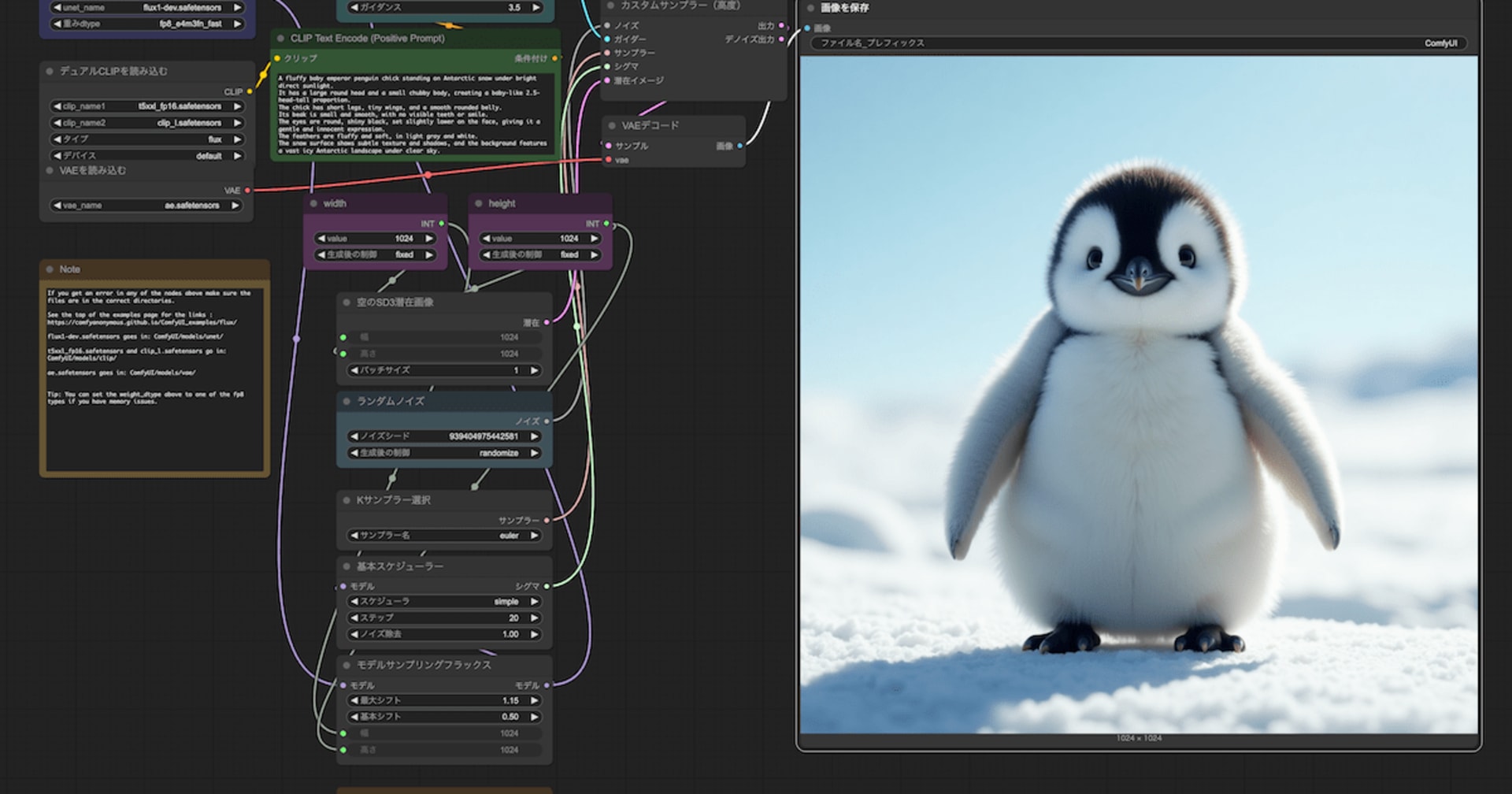

![]()

結果が表示されるので、▶から各項目を確認してyum update等の対策を行いましょう。

まとめ

Amazon Linux 2でもInspectorでスキャンが出来るようになり、着々とAmazon Linuxから置き換わる準備が進んでいるようです。

Amazon Linux 2に限らずInspectorはエージェントのインストールからスキャンまではどのOSでも同じフローで簡単にマネジメントコンソールから利用できるので楽でいいですね。

Inspectorを利用して、日々の脆弱性管理をしっかり行えるようにしましょう。